Машем всяким

ЧТД... песня вокально-инструментальной группы Пневмослон «Машем х$@ми в алкогольной яме» — имеет черты литературного произведения :)

Заметки и замечания, рассказы и пересказы

ЧТД... песня вокально-инструментальной группы Пневмослон «Машем х$@ми в алкогольной яме» — имеет черты литературного произведения :)

Как пел Аркадий Велюров в «Покровских воротах» — «И говорит по радио товарищ Левитан: „В Москве погода ясная, а в Лондоне — туман“. Мы снова немного в Лондоне :)

.jpg)

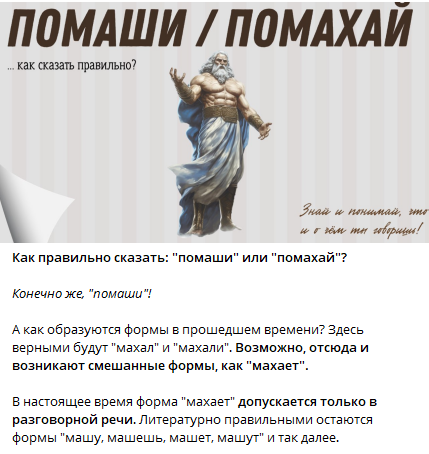

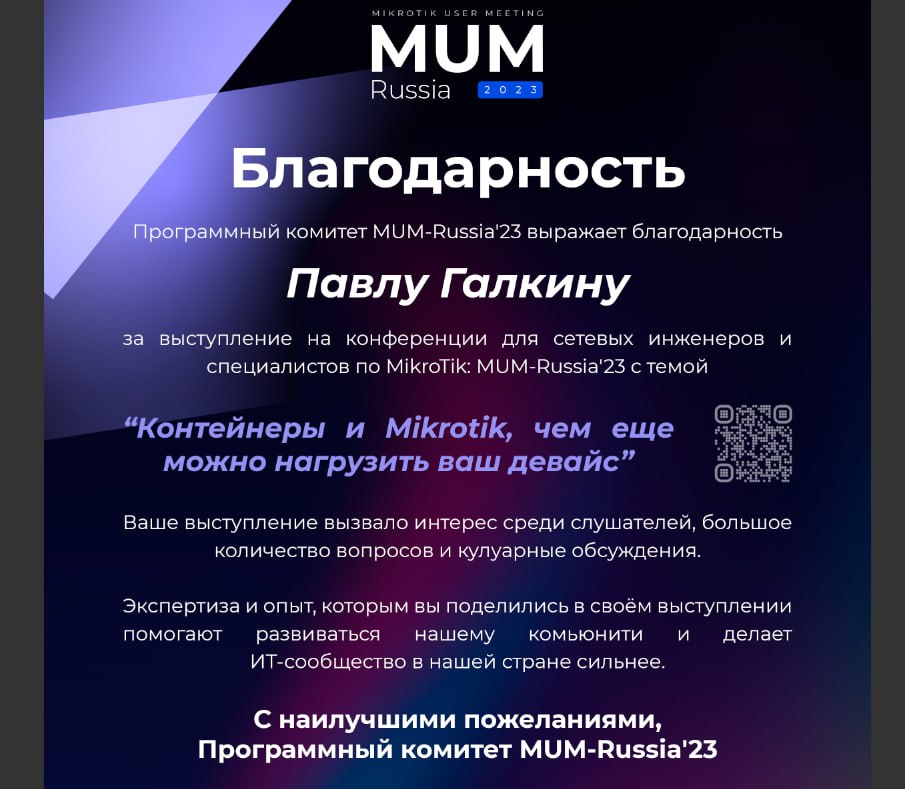

Удалось выступить и поучаствовать в мероприятии Mikrotik User Online Meeting 2023. Организаторы постарались на славу, собрав оффлайн порядка 150 человек и предоставив трансляцию более чем трем ста человекам (думаю, если бы трансляция была на Youtube, могло бы быть сильно больше — опыт 2021 показывает, что на порядок). Однако все прошло гладко и приятно. Удалось не только выступить, но и приятно пообщаться с разными интересными людьми.

Минутка самолюбования:

Минутка самолюбования 2:

Минутка самолюбования 3:

На мой взгляд вышло даже лучше, чем было два года назад:

Небольшие приключения приносит не экспортируемая ключ со флешкой от ФНС. Отсутствие возможности экспорта сделано, как говорят, исключительно для обеспечения безопасности. Однако в случаях, когда работа с ЭЦП нужна внутри виртуальной машины, а еще может быть на сервере виртуальном (вероятнее в ДЦ, где нет физического доступа) — задача становится крайне интересной, а вечер менее томным. Выходов из ситуаций по меньшей мере два:

Первый вариант экономически не так приятен и, в случае чего, не дает нам сделать даже резервную копию ЭЦП. Поэтому мы переходим ко второму варианту. Для этого нам понадобится утилита для Рутокена — tokens.exe. После запуска утилиты мы сможем сделать копию данных с флешки и будет с чем работать дальше.

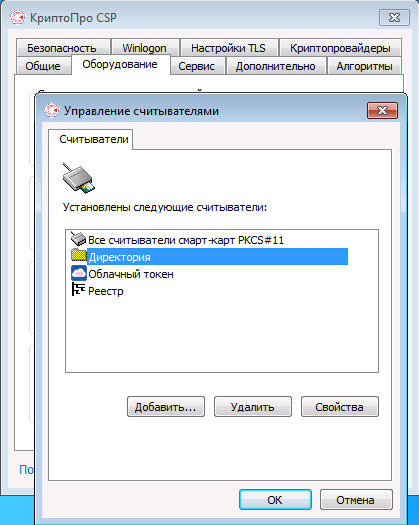

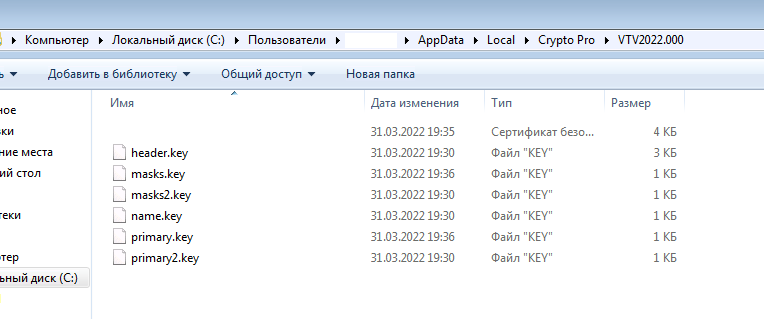

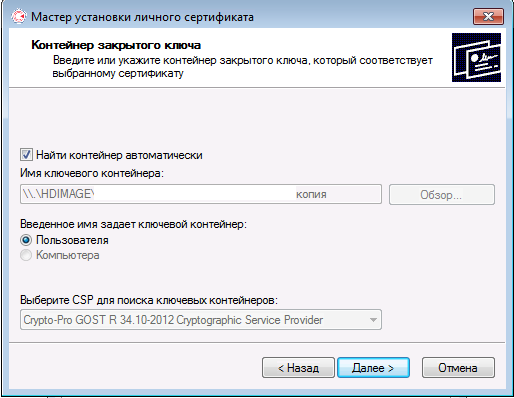

Далее нам как-то нужно добавить то, что мы скопировали, в КРИПТОПРО. Замечу, что речь пойдет о 5-ой версии. Здесь возникает маленькая проблема. Нам нужно либо эмулировать съемное устройство, либо искать вариант. Первое у меня не вышло — ни OSFMount, ни ImgDisk, ни VHD не помогли. А вот в новой КРИПТОПРО есть более интересный вариант носителя — Директория. Как только мы его включим и поместим наши ключики с директорию C:\Users\%username%\AppData\Local\Crypto Pro\MyECP.000, сможем увидеть и подключить нашу электронную подпись.

Добавление директории:

Путь к ключам для КРИПТОПРО:

Ура, увидели :)

Получая ошибку «ath0 MLME-AUTH.indication» на «убике» при подключении девайса, чаще всего такое из-за двух причин:

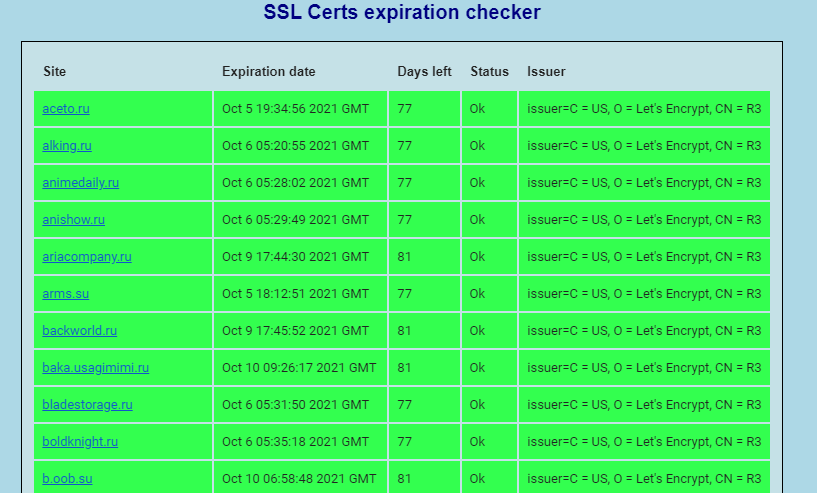

С приходом Let’s Encrypt сертификаты стали бесплатными, а https массово шагнул в эти ваши интернеты. Выпустить сертификат для домена, почты и сервисов стало просто, но срок действия сертификата в 90 дней не слишком велик, что ведет нас к тому, что периодически его нужно перевыпускать. В свою очередь приходится заниматься и тем, чтобы проверять, не истек ли сертификат, продлился ли он корректно.

Много раз сталкивался с тем, что сертификат не продлялся. Причин этому достаточно — ошибки при проверке, ошибки при конфигурировании сервера, изменения в DNS. Банальнейшая история, когда А запись для домена и WWW прописана на разные адреса и что-то в записях меняется, например при переезде. Бывают также превышения лимита запросов к Let’s Encrypt, на какое время сертификат перевыпустить не получится.

Именно для этого требуется хоть какой-нибудь мониторинг хозяйства из ssl сертификатов. Саму проверку мы по сути можем выполнить одной командой:

openssl s_client -servername <NAME> -connect <HOST:PORT> 2>/dev/null | openssl x509 -noout -datesИ смотреть, что у нас получилось в выходе notAfter. Решение для посмотреть по-быстрому, но пользоваться не слишком удобно. Что приводит нас к необходимости усложнить...

Если у нас нет четкого списка доменов или этот список меняется (возможно в будущем), сначала каким-то образом нам нужно получить список доменных имен, которые существуют на сервере и которые придется проверять. Исходя из того, что nginx почти везде, можем взять из него:

nginx -T | sed -r -e 's/[ \t]*$//' -e 's/^[ \t]*//' -e 's/^#.*$//' -e 's/[ \t]*#.*$//' -e '/^$/d' | \

sed -e ':a;N;$!ba;s/\([^;\{\}]\)\n/\1 /g' | \

grep -P 'server_name[ \t]' | grep -v '\$' | grep '\.' | \

sed -r -e 's/(\S)[ \t]+(\S)/\1\n\2/g' -e 's/[\t ]//g' -e 's/;//' -e 's/server_name//' | \

sort | uniq | xargs -L1 > /path/to/sitelistДля тех, кто использует панели управления, вроде ISPManager — плохая новость, изящно список не получить — нужно пользоваться nginx и выборкой оттуда. А вот у VestaCP / HestiaCP / MyVesta есть аккуратная выборка:

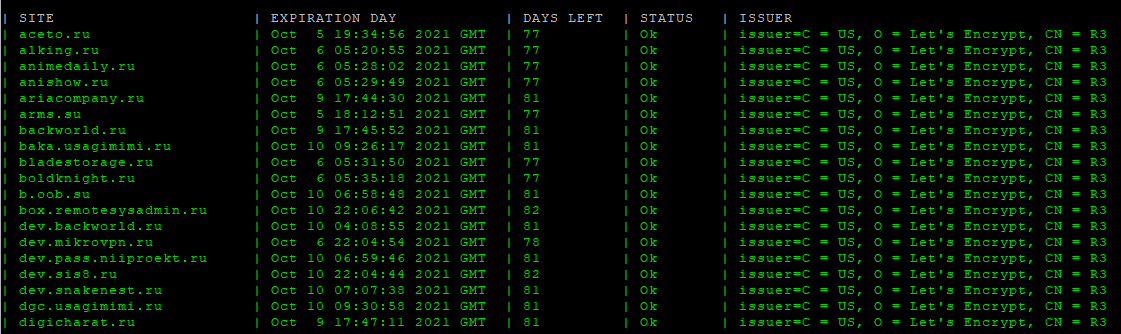

v-list-users | tail -n +3 | awk '{print "v-list-web-domains "$1" | tail -n +3"}' | bash | awk '{ print ($1)":443" | "sort -d" }' > /path/to/sitelistДалее можно попробовать что-то свое, а можно взять готовое решение от Джулио @elarraydejota из Мадрида — https://github.com/juliojsb/jota-cert-checker. Из многих скриптов этот понравился больше всего. Стабильная работа, понятный код и приятный выбор между отчетами. Остается только добавить в начало скрипта выборку по доменам или подключать ее в скрипте с помощью source, далее сможем получать отчеты в терминале или по почте.

В терминале это выглядит вот так:

На почте вот так:

Но не все же так хорошо? Да, не все. Удалось подружить скрипт с телеграмом, но вывод как для слаки при большом количестве доменов в виде картинки — очень неудачный вариант, для 1-5 еще ничего. Пока пришлось отказаться от этой затеи.. Также к минусам можно отнести и сложности с кириллическими доменами, даже в punnycode. Проверка их с помощью openssl s_client клиента проходит не всегда.

Понадобилось на несколько разных серверов на Debian/Ubuntu поставить агент Zabbix, чтобы подключить их к мониторингу. Вместо того, чтобы ставить совсем все руками, немного автоматизировал процесс и добавил интерактива и в конце немного покажет адреса, чтобы удобно добавить в inventory. Скрипт спрашивает ровно три вещи:

Для запуска скрипта:

bash <(wget -O - https://raw.githubusercontent.com/skurudo/usefulbash/main/zabbix-add-agent-on-debian.sh)Код приведен ниже и также доступен на Github:

#!/bin/bash

# YASZAIT

# Yet Another Simple Zabbix Agent Installer Tool

##############################################################

# enter some data to start

echo -n "Enter this server name: "

read SRV_HOSTNAME

# if SRV_HOSTNAME is empty, use server hostname

if [ -z "$SRV_HOSTNAME" ]; then

SRV_HOSTNAME=($(hostname -f))

fi

echo -n "Enter Zabbix Server (FQDN or IP): "

read ZABBIX_SERVER

# if ZABBIX_SERVER is empty, try again

if [ -z "$ZABBIX_SERVER" ]; then

echo -n "=> Please enter address of your Zabbix server... [example.org or IP]: "

read -r ZABBIX_SERVER

fi

echo -n "Listening port (10050): "

read LISTEN_PORT

# if LISTEN_PORT is empty, set it to 10050

if [ -z "$LISTEN_PORT" ]; then

LISTEN_PORT=10050

fi

# Zabbix agent simple installation

apt-get install zabbix-agent

# change configuration file

cat > /etc/zabbix/zabbix_agentd.conf << EOF

# simple core config file

#

# address of the server

Server=$ZABBIX_SERVER

ServerActive=$ZABBIX_SERVER

# port for Zabbix

ListenPort=$LISTEN_PORT

# hostname

Hostname=$SRV_HOSTNAME

#Hostname=$(hostname -f)

# pid and logs

PidFile=/var/run/zabbix/zabbix_agentd.pid

LogFile=/var/log/zabbix-agent/zabbix_agentd.log

LogFileSize=0

EOF

# restart the zabbix agent

service zabbix-agent restart

# check agent status

service zabbix-agent status

# show a little ip4 addresses for Zabbix server

echo "######################################"

echo "# Information about IP addresses #####"

echo "######################################"

echo "Server ipv4 addresses:"

ip addr show | grep "inet "Сейчас пока задач по доработкам нет — свои задачи скрипт выполнил, но некоторые мысли есть...